Công ty an ninh mạng Mandiant, nơi phát ra bản báo cáo chi tiết dài 60 trang "vạch trần" những ngóc ngách bí ẩn nhất của đội quân mạng Trung Quốc, là ai? Đơn vị tuyệt mật 61398 của Quân đội Trung Quốc nguy hiểm như thế nào?

Vụ việc nghiêm trọng này là một bài học cảnh báo về việc phải thực hiện nghiêm túc công tác bảo mật ở Việt Nam ra sao?... là những vấn đề cần được mổ xẻ!

Để phân tích kỹ lưỡng và có cái nhìn tổng quan về bản báo cáo dài 60 trang của Công ty an ninh mạng Mandiant, phóng viên Chuyên đề ANTG đã nhận được sự tư vấn nghiệp vụ của một chuyên gia về an ninh mạng (xin giấu tên).

Chuyên gia này đã từng đảm trách công tác giảng dạy tại một trường đại học chuyên về công nghệ có thứ hạng hàng đầu châu Á, chuyên ngành chống thư rác và cài mã độc qua email. Chuyên gia này cũng đã có thời gian nghiên cứu sâu về mặt bằng an ninh mạng và giới hacker của Trung Quốc.

Kẻ bí ẩn Mandiant là ai?

Năm 2004, Công ty an ninh mạng Mandiant chính thức được thành lập. Người sáng lập công ty này chính là Kevin Mandia, một gương mặt nổi danh trong giới bảo mật. Trước khi tạo ra Mandiant, từ năm 2000-2003, Kevin đảm nhận chức danh Giám đốc bộ phận Thám tử máy tính tại Foundstone (đã sát nhập vào Tập đoàn McAfee với phần mềm diệt virus McAfee nổi tiếng).

Lý lịch của Kevin cho biết: Từ năm 1993-1998, Kevin là sĩ quan của Không lực Mỹ, đảm nhận nhiều nhiệm vụ quan trọng: Sĩ quan an ninh máy tính tại Tập đoàn Thông tin số 7 của Lầu Năm Góc, đặc vụ tại Bộ phận Điều tra đặc biệt trong Văn phòng Không quân.

Năm 1998-2000, ông là Giám đốc An ninh thông tin cho Sytex (sau đó đã sáp nhập vào Hãng Lockheed Martin). Tài năng kinh doanh của viên cựu sĩ quan quân đội Mỹ này cũng được ghi nhận thông qua sự phát triển thành công của Mandiant: vào năm 2011, Kevin đã được Tập đoàn Ernst@Young vinh danh là doanh nhân của năm tại khu vực Washington.

Tháng 2/2013, cả thế giới biết đến cái tên Mandiant khi công ty này tung ra bản báo cáo công phu đến từng chi tiết, cáo buộc một đơn vị bí mật có mã hiệu 61398, trực thuộc quân đội Trung Quốc, có liên quan đến việc tấn công mạng, lấy cắp thông tin các công ty của Mỹ suốt từ năm 2004 cho đến nay.

Bản báo cáo đã gây sóng gió trong quan hệ ngoại giao Trung-Mỹ đã vốn đầy vấn đề nhạy cảm. Liên tục, Bộ Ngoại giao và Bộ Quốc phòng Trung Quốc đưa ra các thông cáo phủ nhận cáo buộc này.

Tháng 12/2013, 10 tháng sau khi tung ra bản báo cáo đình đám, Mandiant bất ngờ sáp nhập vào Công ty an ninh mạng FireEye, nhưng vẫn hoạt động độc lập dưới danh nghĩa một công ty con của FireEye.

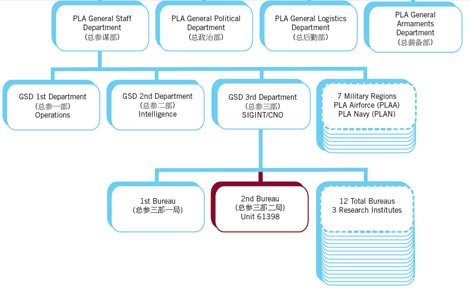

Phân cấp của đơn vị đặc biệt 61398 trong quân đội Trung Quốc (theo báo cáo của Mandiant).

Bản thân Kevin Mandia cũng trở thành Phó chủ tịch kiêm Giám đốc điều hành cho FireEye. Giới công nghệ đánh giá đây là một cuộc "kết hôn" đầy ngoạn mục, đẩy giá trị trên thị trường chứng khoán của FireEye vượt qua con số 1 tỉ USD).

Nằm trong "đế chế bảo mật" FireEye, theo nhận định của các chuyên gia bảo mật, Mandiant càng không sợ những đòn trả đũa từ giới hacker Trung Quốc. Chủ tịch HĐQT kiêm Tổng giám đốc của FireEye chính là David DeWalt, cựu Chủ tịch kiêm Tổng giám đốc của hãng bảo mật khổng lồ McAfee.

Dàn nhân sự "khủng" của FireEye không thể không kể đến Ashar Aziz, Phó chủ tịch HĐQT kiêm Giám đốc chiến lược. Trước khi đầu quân cho FireEye, Ashar Aziz làm việc 12 năm tại Sun Microsystem, và cũng chính là người sáng lập ra Terrasring, một trung tâm dữ liệu tự động và công ty ảo, sau này được mua bởi gã khổng lồ Sun Microsystem.

Bảng vàng nhân sự của FireEye còn được tiếp nối bởi Phó chủ tịch phụ trách sản phẩm, Manish Gupta, người từng đảm trách những vị trí quan trọng trong những "đế chế" về công nghệ thông tin như Cisco, McAfee, Redback Networks và Intel. Phó chủ tịch phụ trách hợp tác phát triển Ken Gonzalez cũng đã từng nắm những vị trí quan trọng tại các "ông lớn" về bảo mật như Avast, McAfee và Siebel…

Nhận định về năng lực của Mandiant thông qua bản báo cáo, chuyên gia cố vấn cho PV ANTG cho biết, ông đánh giá rất cao về hệ thống cơ sở hạ tầng mạng của Mandiant. Nếu không duy trì các cơ sở vật chất là các điểm theo dõi mạng ở khắp nơi trên thế giới, họ không thể truy được nguồn của các cuộc tấn công mạng lại xuất phát từ Trung Quốc.

Do các hacker Trung Quốc tấn công các công ty ở khắp nơi trên thế giới: Mỹ, Canada, Anh, Pháp, Thụy Sỹ, Na Uy, Bỉ, Luxemborg, Isarel, Tiểu vương quốc Arập thống nhất, Ấn Độ, Nam Phi, Đài Loan, Nhật Bản…, đòi hỏi Mandiant cũng phải thực hiện theo dõi ở khắp nơi trên thế giới, thì mới đo được lưu lượng mạng, từ đó truy xuất ngược.

Việc một công ty an ninh mạng tư nhân có thể đủ tiềm lực tài chính cũng như quan hệ với các chính phủ sở tại để đặt các điểm theo dõi lưu lượng mạng ở khắp nơi trên thế giới đã chứng tỏ năng lực không đơn giản của Mandiant.

Điều thứ 2 được đánh giá cao của Mandiant chính là đội ngũ chuyên gia phân tích an ninh mạng. Sau khi các dữ liệu được thu thập, họ phải phân tích và suy luận, đặt giả thiết. Trong vô vàn giả thiết, họ phải đưa ra được những kết luận cuối cùng. Và kết luận của Mandiant đã khiến các chuyên gia trong lĩnh vực sửng sốt, bởi nó đã chỉ ra mọi ngóc ngách của đội ngũ hacker có bí số 61398 chuyên sử dụng các kỹ thuật tình báo có trụ sở tại Thượng Hải, Trung Quốc này.

Từ việc các hacker của 61398 sử dụng những công cụ gì, trên mạng đăng ký những tên miền nào, các thói quen của các hacker ra sao, hợp đồng sử dụng mạng cáp quang cao tốc như thế nào, địa chỉ các hacker ở đâu, nơi làm việc của họ, trình độ ngoại ngữ, các thông báo tuyển dụng nhân sự… đều bị các chuyên gia phân tích của Mandiant "bóc trần" và đưa vào trong báo cáo…

61398 là ai?

Bản báo cáo của Mandiant cho biết họ tin rằng Đơn vị 61398, cũng có thể là Cục 2, trực thuộc Tổng cục 3 của Bộ Tổng tham mưu Quân giải phóng nhân dân Trung Quốc (Quân đội Trung Quốc sử dụng hệ thống ký tự 5 chữ số để phiên hiệu cho các đơn vị, nhằm đảm bảo mục đích giữ bí mật).

Năm 2011, Dự án có bí số 2049 báo cáo rằng Đơn vị 61398 "tập trung vào địa bàn Mỹ và Canada, với các lĩnh vực như chính trị, kinh tế và tình báo liên quan đến quân sự".

Những nghiên cứu chuyên sâu của Mandiant cho thấy Đơn vị 61398 chuyên thực hiện các chiến dịch trên mạng máy tính này không chỉ giới hạn địa bàn ở Mỹ và Canada, mà còn mở rộng tới các tổ chức tại các quốc gia mà ở đó tiếng Anh được sử dụng như ngôn ngữ chính.

Săn lùng các thông tin hiếm hoi về Đơn vị 61398, tuy đã bị xóa kỹ lưỡng nhưng vẫn còn rơi rớt trên các diễn đàn do sơ hở của các thành viên, các chuyên gia của Mandiant cho biết hệ thống nhân sự của Đơn vị 61398 tập trung vào các chuyên môn sau: mã hóa, ngôn ngữ tiếng Anh, hệ điều hành nội bộ, xử lý tín hiệu điện tử và an ninh mạng.

Căn cứ vào quy mô của trụ sở cao 12 tầng tại địa chỉ 208 đường Datong tại khu Tân Phố Đông, Thượng Hải, Mandiant ước tính Đơn vị 61398 có hàng trăm nhân viên, thậm chí lên tới hàng nghìn.

Một hợp đồng ký kết về lắp đặt cáp quang của China Telecom rơi vào tay Mandiant đã cho thấy Đơn vị 61398 được sử dụng hệ thống cáp quang đặc biệt "vì mục đích quốc phòng".

Từ năm 2006, Đơn vị 61398 đã tấn công và ăn trộm hàng trăm terabytes dữ liệu từ ít nhất là 141 tổ chức trên nhiều lĩnh vực. Sau khi thâm nhập được mạng của nạn nhân, các hacker duy trì sự theo dõi kéo dài hàng năm trời để ăn trộm số lượng lớn các dữ liệu về các lĩnh vực công nghệ thông tin, giao thông vận tải, thiết bị điện công nghệ cao, dịch vụ tài chính, dữ liệu định vị, dịch vụ kỹ thuật, giải trí quảng cáo và truyền thông, nông nghiệp và thực phẩm, hóa học, năng lượng, dữ liệu về các tổ chức quốc tế, quản lý công, tư vấn và nghiên cứu khoa học, vũ trụ, giáo dục, sức khỏe, khai mỏ và kim loại…

Những công ty lớn của Mỹ như gã khổng lồ Coca-Cola cũng đã trở thành nạn nhân của 61398. Năm 2009, Coca-Cola đã cố gắng mua lại Tập đoàn nước trái cây Huiyuan. Theo như các báo cáo, tin tặc Trung Quốc đã lấy trộm thông tin về chiến lược đàm phán của Coca-cola cũng như đề xuất mua bán. Thương vụ đột ngột bị hủy bỏ chỉ sau khi Coca-cola bị tin tặc viếng thăm có mấy ngày. Chính phủ Trung Quốc thông báo không chấp nhận thương vụ này do có những căn cứ không đáng tin cậy.

Hãng bảo mật RSA cũng là nạn nhân của 61398 vào năm 2011. Tin tặc đã kiểm soát được một số quyền an ninh để tiếp cận hệ thống của tập đoàn. Sử dụng thông tin đã hạck được từ RSA, nhóm tin tặc này đã tấn công Công ty quốc phòng và vũ trụ Lockheed Martin.

Thủ đoạn chung của các tin tặc ở Đơn vị 61398 được thuật lại là khá giống nhau: bắt đầu là từ những thư điện tử được viết rất thông minh và hoàn hảo về ngôn ngữ tiếng Anh. Điều này rất dễ khiến các nhân viên mất cảnh giác vì tưởng rằng đây là email từ các đồng nghiệp thuộc công ty. Trên thực tế, đó chính là những email có chứa các phần mềm mã độc, được thiết kế để thâm nhập mạng nội bộ của công ty.

Đánh giá về phương thức hoạt động của các tin tặc thông qua báo cáo về nhân sự của Mandiant đã cung cấp, chuyên gia bảo mật cho chúng tôi biết ông đánh giá cao sự nguy hiểm của Đơn vị 61398 trong việc coi tuyển dụng nhân viên thông thạo tiếng Anh là điều then chốt.

Chuyên gia này cho biết, những nhân sự thông thạo tiếng Anh luôn là thành tố quan trọng trong đội ngũ của hacker. Kẻ này sẽ đóng 2 vai trò vô cùng quan trọng: lên các diễn đàn hacker để cập nhật công cụ, và viết email để lừa nạn nhân.

Giới hacker có những diễn đàn "trao đổi kinh nghiêm" vô cùng cởi mở. Những công cụ mới để hack, những lỗ hổng bảo mật của các sản phẩm tin học hay các doanh nghiệp luôn được chia sẻ hào phóng cho các thành viên. Có những lỗ hổng bảo mật được cung cấp với tốc độ nhanh tới mức các hacker chia sẻ cho nhau chán rồi thì nhân viên bảo mật của hãng đó mới phát hiện ra.

Nhưng có một điều kiện tiên quyết: chúng luôn được chia sẻ bằng tiếng Anh. Chính vì vậy, một đội ngũ chuyên gia thông thạo tiếng Anh sẽ là tài sản quý trong đội ngũ hacker ở những quốc gia mà tiếng Anh không phải là ngôn ngữ chính.

Bên cạnh đó, những kẻ thông thạo tiếng Anh sẽ tạo ra những email "thân thiện" như chính người bản xứ viết. Đặc biệt, khi hacker nắm được thông tin về người thân của nạn nhân, chúng sẽ tạo ra được những email viết đúng với giọng người đó, không tạo nên bất kỳ sự nghi ngờ nào của nạn nhân.

"Chiến lược và cách thức tấn công của 61398 không có gì mới lạ, nhưng họ được chuẩn bị rất kỹ càng về công cụ, điều kiện và cơ sở vật chất lẫn đội ngũ hỗ trợ", chuyên gia bảo mật này đánh giá.