Trong nhiều năm qua, khắp nơi trên thế giới cảnh báo rằng các vi mạch (microchip) giả xuất xứ tại Trung Quốc được cài đặt trên các phần mềm quân sự của Mỹ có thể chứa nhiều loại virus hoặc “cổng hậu” bí mật, giúp phía mạng quân sự Trung Quốc đột nhập và tiếp cận vào các hệ thống vũ khí của Mỹ.

Những lời cảnh báo và dự đoán nói trên gần đây đã không chỉ bó hẹp trong các microchip giả của Trung Quốc, hiện tại, bất kỳ thiết bị nào do Trung Quốc sản xuất cũng đều có thể chứa virus.

Tuy nhiên, thời gian gần đây, những lời cảnh báo nói trên mới được làm sáng tỏ và có căn cứ xác thực. Một nhà khoa học thuộc Đại học Cambridge của Anh tuyên bố đã phát triển một chương trình phần mềm có thể chứng minh rằng Trung Quốc, hoặc bất cứ một quốc gia nào khác, cài đặt “cổng hậu” trên một trong những microchip có độ bảo mật lớn nhất thế giới, đó là các microchip sử dụng cho mục đích quân sự.

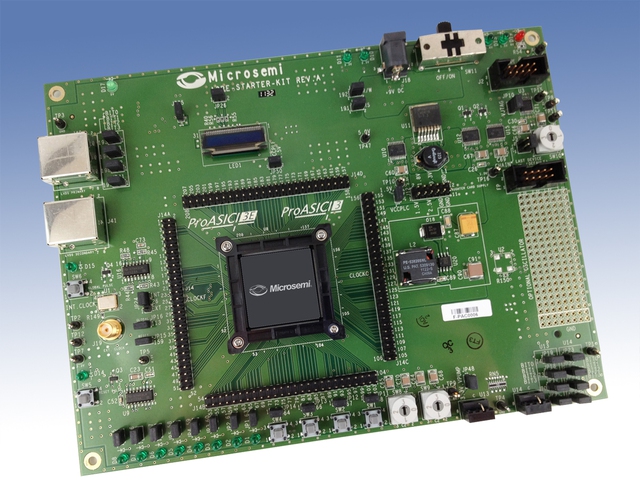

Các "cổng hậu" hay phần mềm gián điệp có thể được gắn trên PA3, loại chip sử dụng trên hàng loạt phần mềm vũ khí

Cụ thể, Sergei Skorobogatov, một nhà nghiên cứu của trường Cambridge, đã phát hiện ra chip Actel/ Microsemi ProASIC3 A3P250 (thường được gọi là chip PA3) do Mỹ thiết kế và Trung Quốc sản xuất có chứa một “cổng hậu” hay phần mềm gián điệp được nhà sản xuất cố tình phát triển.

PA3 được cho là một Field Reprogrammable Gate Array (Tạm dịch: Mảng cổng lập trình được dạng trường), tức là một bảng vi mạch trống có thể được lập trình để thực hiện nhiều nhiệm vụ khác nhau.

Theo báo cáo kết quả nghiên cứu của Skorobogatov công bố hồi cuối mới đây thì điều đáng báo động chính là tầm quan trọng và đánh giá của các nước về PA3, theo đó PA3 được coi như một trong những thiết kế "bất khả xâm phạm nhất" trên thị trường. PA3 được sử dụng trong các phần mềm vũ khí, dẫn đường, điều khiển bay, phần mềm hệ thống và thông tin liên lạc. Bên cạnh đó, PA3 cũng được sử dụng trong các nhà máy điện hạt nhân, phân phối điện, hàng không vũ trụ, hàng không, các sản phẩm giao thông công cộng và xe hơi.

Về cơ bản, gián điệp mạng của Trung Quốc có thể sử dụng phần mềm độc hại xây dựng trên PA3 để giải mã những mật mã quân sự và giành quyền điều khiển từ xa đối với con chip, sau đó tái lập trình nó theo mục đích sử dụng của họ, hay nói cách khác hành động này đồng nghĩa với việc gián điệp mạng Trung Quốc có khả năng phát động một cuộc tấn công kiểu Stuxnet (một loại sâu máy tính chiến tranh mạng) quy mô lớn thông qua Internet hoặc các loại mạng khác.

Chip Actel/ Microsemi ProASIC3 A3P250

Điều tồi tệ nhất nằm ở chỗ “cổng hậu” cài đặt trên chip này được sử dụng trong các hệ thống vũ khí và các cơ sở hạ tầng công cộng tối quan trọng trên thế giới. Hầu như không có cách nào gỡ bỏ nó khỏi con chip bởi lý do nó được gắn vào chip trong giai đoạn sản xuất. Điều này đồng nghĩa với việc nỗ lực phát hành đơn thuần một bản vá phần mềm để sửa chữa lỗ hổng này sẽ không mang lại kết quả gì.

"Cổng hậu" gần như không thể sửa chữa trên chip đã được triển khai bởi vì nó không giống như các lỗi phần mềm trên hệ điều hành máy tính, mà ở đó ta có thể phát hành một bản vá để sửa lỗi. Thay vào đó, nếu muốn khắc phục, chủ nhân của các hệ thống buộc phải thay thế tất cả các phần cứng mà điều này vô cùng tốn kém. Cơ hội khai thác được "cổng hậu" này chỉ còn là vấn đề thời gian.

Việc xuất hiện một "cổng hậu" liên quan đến an ninh trên một con chip nói trên tạo ra thách thức đối với bất kì nỗ lực tăng cường hoạt động bảo vệ ở cấp độ phần mềm nào, bởi một kẻ tấn công có thể sử dụng phần cứng cơ bản để phá vỡ các biện pháp đối phó phần mềm.

Điều đáng nói ở đây là thực tế những thiết bị tương tự như trên hiện xuất hiện ở mọi nơi. Khi mọi người cảnh báo về khả năng gián đoạn trên diện rộng từ hoạt động gián điệp không gian và chiến tranh mạng, đã đến lúc chúng ta cần nhận thức rõ ràng không phải họ đang nói chơi. Liệu các cá nhân và tổ chức, đặc biệt là những người điều khiển các hệ thống vũ khí quân sự yêu cầu độ bảo mật cao có thể bàng quan trước thực tế này hay không?