4 lỗ hổng trên laptop và server Dell

Một loạt thiết bị laptop và server Dell đang bị ảnh hưởng bởi 4 lỗ hổng bảo mật đặc biệt nghiêm trọng, có thể cho phép hacker hoàn toàn kiểm soát thiết bị và thực thi các câu lệnh độc hại ngay trên thiết bị của người dùng.

4 lỗ hổng này bắt nguồn từ bản cập nhật Secure Boot của Dell - bản cập nhật vốn dùng để bảo vệ thiết bị khi khởi động, tránh việc bị các phần mềm giả mạo không rõ nguồn gốc thao túng.

Một khi bị hacker xâm nhập, hệ điều hành của thiết bị sẽ bị khống chế hoàn toàn, mọi phần mềm diệt virus, tường lửa, bảo vệ… trên thiết bị đều sẽ bị vô hiệu hóa hoàn toàn, và chúng sẽ luôn luôn báo thiết bị an toàn, trong khi thực tế thì ngược lại.

Báo cáo về các lỗ hổng bảo mật này được thực hiện bởi Eclypsium - một trong những tổ chức nghiên cứu hoạt động bảo mật số 1 hiện nay. Tổ chức cũng ước tính ít nhất 129 dòng máy Dell khác nhau đang bị ảnh hưởng bởi lỗ hổng bảo mật này, với trên 30 triệu thiết bị bị ảnh hưởng.

Các lỗ hổng bảo mật bị khai thác gồm có CVE-2021-21571, CVE-2021-21572, CVE-2021-21573, CVE-2021-21574. Cả 4 lỗ hổng bảo mật này đều được đánh giá là hết sức nghiêm trọng, với điểm đánh giá mức độ nghiêm trọng CVSS nằm trong khoảng từ 8.3/10 – 10/10.

Cách tấn công của hacker với thiết bị Dell: Tấn công trung gian

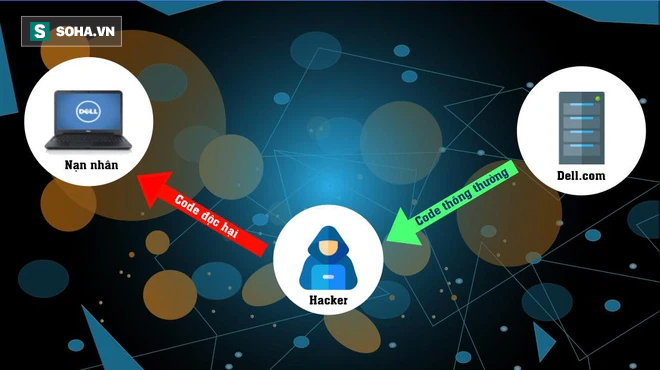

Đầu tiên, kẻ tấn công sẽ khai thác lỗ hổng CVE-2021-21571 để chiếm quyền kiểm soát ban đầu đối với thiết bị. Cụ thể là, khi một thiết bị Dell cố gắng kết nối với Website Dell.com để thực hiện việc sao lưu dữ liệu hoặc phục hồi dữ liệu bị mất, nó sẽ tạo ra 1 kết nối bảo mật với Website này.

Tuy nhiên, nếu kẻ tấn công nằm giữa Dell.com và thiết bị Dell, chúng hoàn toàn có thể can thiệp vào kết nối giữa 2 bên, thuyết phục Dell rằng hắn chính là Website Dell.com, từ đó truyền mã độc vào Dell qua lỗ hổng CVE-2021-21571.

Mô phỏng cách Hacker khai thác thiết bị Dell. Ảnh thiết kế: Viết Thành.

Đây là hình thức tấn công trung gian (thuật ngữ tiếng anh: Man-in-the-middle attack) và nó là 1 trong những hình thức tấn công mạng phổ biến nhất hiện nay (chỉ sau Phishing Email – một loại tấn công ăn cắp thông tin bằng các Email lừa đảo).

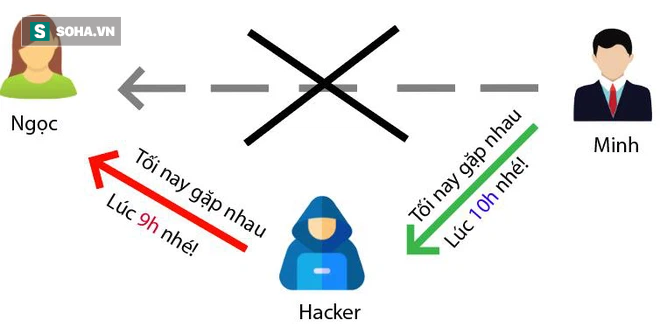

Với tấn công trung gian, Hacker đứng ở giữa và can thiệp vào kết nối giữa 2 thiết bị, thuyết phục cả 2 rằng chúng đang nói chuyện trực tiếp với nhau (nhưng thực ra không phải).

Có thể tưởng tượng tấn công trung gian như việc gửi thư qua bưu điện vào thời chiến vậy. Khi một người lính gửi thư về gia đình, để đảm bảo anh ta không tiết lộ bí mật quân sự, thư của anh ta sẽ được cục hậu cần mở ra kiểm tra trước khi gửi về. Nếu họ có thể giả mạo chữ viết của anh ta, hoặc nếu anh ta không biết chữ phải nhờ người viết hộ, họ hoàn toàn có thể thao túng bức thư đó và đưa ra những thông tin sai lệch cho người thân (nếu trong trường hợp người lính đó vô tình tiết lộ bí mật quân sự).

Mô phỏng cách tấn công trung gian. Ảnh thiết kế: Viết Thành.

Trong ảnh trên, cục hậu cần chính là Hacker, người thuyết phục Minh và Ngọc rằng họ đang kết nối trực tiếp với nhau (đường màu xám), nhưng thực ra thông điệp đi từ Minh đến Hacker (đường màu xanh), bị Hacker sửa đổi rồi mới đến Ngọc (đường màu đỏ).

Quay lại với lỗ hổng bảo mật trên Dell, sau khi thành công xâm nhập vào thiết bị qua CVE-2021-21571, kẻ tấn công có nhiều lựa chọn khác nhau để tiếp tục khai thác và kiểm soát thiết bị. Chúng có thể lựa chọn tấn công vào 1 trong 3 lỗ hổng CVE-2021-21572, CVE-2021-21573, CVE-2021-21574 để hoàn toàn kiểm soát thiết bị, chạy các phần mềm đào tiền ảo hoặc biến thiết bị thành các "Network Zombie" (thuật ngữ dùng để mô tả các máy tính đã bị kiểm soát bởi hacker, tấn công theo chỉ đạo của hacker vào các hệ thống khác – thường là tấn công từ chối dịch vụ).

Để khắc phục các lỗ hổng này, người dùng Dell cần nhanh chóng cập nhật các bản vá cho Secure Reboot. Các bản vá này sẽ được Dell tung ra rải rác, bắt đầu từ ngày 25/6 cho đến những ngày đầu tiên của tháng 7/2021. Nếu thiết bị của bạn chưa được cập nhật hoặc chưa có các bản vá tương thích với hệ thống, bạn cần thận trọng trong việc sử dụng thiết bị, tốt nhất là tạm thời vô hiệu hóa tính năng Secure Boot trên thiết bị.