Mới đây, hãng bảo mật ESET đã đưa ra cảnh báo nghiêm trọng về một nhóm hacker Nga nguy hiểm vốn chuyên tấn công các hệ thống chính phủ khắp thế giới chuyển sang sử dụng các mạng xã hội làm vỏ bọc cho cuộc tấn công ngầm.

Nhóm này sử dụng lợi thế của các ứng dụng mạng xã hội như Instagram để tránh sự kiểm soát malware thâm nhập một khi nó làm hỏng cả hệ thống chính.

Bằng cách đơn giản đến khó tin, chính những bình luận trên mạng xã hội phối hợp với những gói mở rộng (extension) trên trình duyệt web được sử dụng trong cách thức tấn công này.

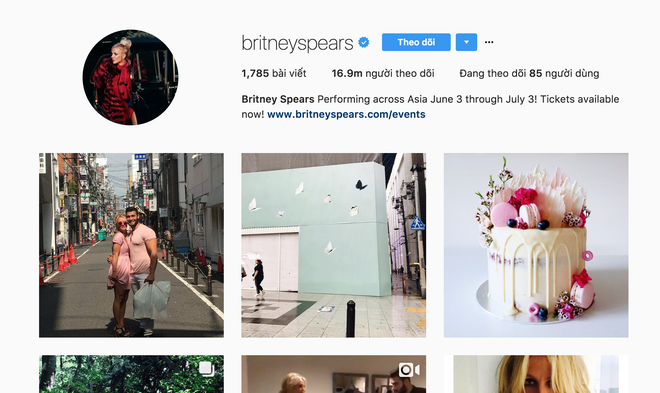

Tài khoản của Britney Spears bị hacker lợi dụng một cách khéo léo

Những cuộc tấn công gần đây nhất được nhóm này thực hiện trên tài khoản Instagram của ca sĩ nổi tiếng Britney Spears.

Cụ thể, theo ESET, phương thức tấn công cửa hậu (backdoor) được áp dụng bằng cách lợi dụng phần bình luận tại một bức ảnh bất kỳ trên Instagram của Britney, bình luận đó có nhiệm vụ định vị một server điều khiển với có trách nhiệm gửi các định hướng để từ đó giảm tải những dữ liệu lấy được từ các máy tính bị nhiễm.

Kỹ thuật mới này được xác định nhằm lan truyền malware nổi tiếng Turla.

Sở dĩ kỹ thuật nghe có vẻ đơn giản này lại là điều mới với giới bảo mật, đó là các hacker luôn tìm nhiều cách khác nhau để có thể phủ mặt nạ (masking) che giấu địa điểm và các server thực, khiến chúng khó có thể bị nhận diện hơn.

Những kẻ tấn công không hề trực tiếp tham chiếu các server điều khiển, dù là ở trong malware hay ở phần bình luận. Kỳ thực, phần bình luận nguy hại này nhìn qua thì rất vô hại, nhưng dưới góc nhìn bảo mật thì lại rất có vấn đề.

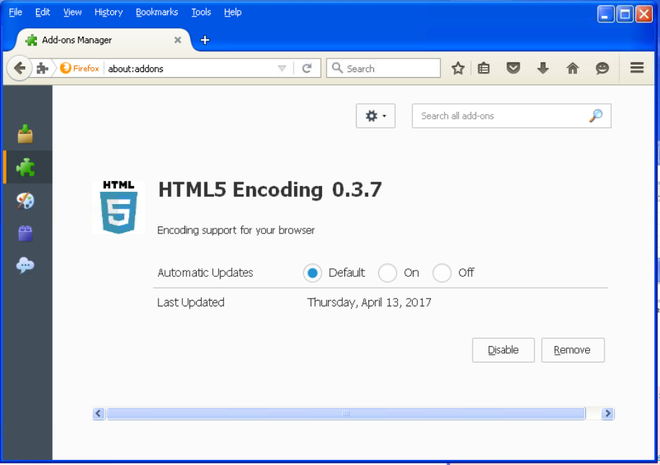

Cách làm mới nhất những kẻ tấn công áp dụng chính là sử dụng extension trên trình duyệt Firefox nhằm giải mã những bình luận nhìn qua thì rất bình thường nhưng lại chính là đường dẫn tới malware. Ví dụ như extension dưới đây, hoàn toàn hợp lệ, hợp pháp, được đăng ký dưới tên một công ty ma tại Thụy Sĩ.

Bây giờ, chúng ta hãy cùng xem cụ thể hacker đã sử dụng Turla như thế nào trong post Instagram này của Britney Spears.

Bạn hãy để ý comment được khoanh vùng, extension độc hại trên sẽ “nhận ra” comment này bằng cách duyệt qua tất cả các bình luận, mỗi khi gặp giá trị hash định trước (ở đây là 183) thì sẽ xử lí tiếp bình luận đó.

Bình luận này tuy tương đối vô nghĩa về cả mặt hashtag và ý nghĩa, nhưng về cơ bản ngôn ngữ thì lại rất đỗi bình thường. Nhưng khi extension chạy chuỗi biểu thức chính quy (regular expression) sau đây, thì điều thú vị về comment này sẽ xuất hiện: (?:\\u200d(?:#|@)(\\w)

Cụ thể, biểu thức chính quy này sẽ tìm kiếm cả kí tự thường “@|#” hay một kĩ tự Unicode đặc biệt “\200d”. Với bạn chưa biết, kí tự “\200d” được sử dụng để tạo khoảng cách giữa các emoji khi chúng nằm cạnh nhau.

Nếu copy/paste comment trên hoặc xem trong source code có thể thấy comment trên đầy đủ phải là như sau:

smith2155<200d>#2hot ma<200d>ke lovei<200d>d to <200d>her, <200d>uupss <200d>#Hot <200d>#X

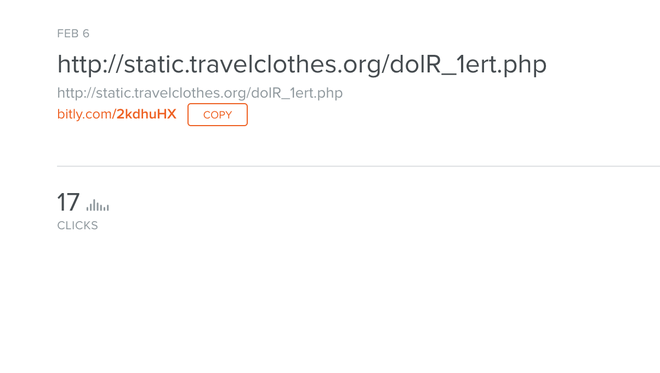

Khi giải chuỗi kí tự trên, chúng ta sẽ nhân được ý nghĩa thực của nó là một địa chỉ bit.ly cấu thành theo đúng thứ tự của các kĩ tự nằm sau <200d> hoặc # như sau: “2kdhuHX”. Hãy kiểm tra đường link “bit.ly/2kdhuHX” này một chút, nó trỏ tới địa chỉ sau: “static.travelclothes.org/dolR_1ert.php”.

Địa chỉ này đã được chứng minh là từng được sử dụng trong quá khứ cho các cuộc tấn công của nhóm hacker này. Và như mọi đường link bit.ly khác, chúng ta có thể có thống kê về đường link này như sau:

Có thể thấy, bài post gốc của Britney Spears được đăng vào ngày 7/1, còn đường link (cũng như comment) được tạo ra vào ngày 6/2. Kết hợp với việc mới chỉ có 17 lượt truy cập, chúng ta có thể kết luận bình luận này chỉ là một thử nghiệm của nhóm hacker.

Tuy vậy, từ trường hợp này, chúng ta có thể nhận ra rằng mình có thể bị malware xâm hại dễ dàng dù truy cập website mạng xã hội “bình thường”, sử dụng extension nhìn cũng rất “bình thường” và hợp pháp.

Dù cho chúng ta không phải mục tiêu của nhóm hacker này (mục tiêu chính của họ luôn là các tổ chức chính phủ), nhưng rõ ràng là rất mất an toàn cho bất kì dữ liệu nào của chúng ta khi bị malware lợi hại như Turla xâm nhập.

Cần phải chú ý, số lượng extension tương tự như vậy tạo ra bởi nhóm hacker là không hề nhỏ. Nhóm phát triển trình duyệt Firefox sau khi biết được vẫn đang làm việc để loại bỏ các extension độc hại tương tự một cách hiệu quả nhất.

Ở thời điểm hiện tại, chúng tôi có lời khuyên bạn đọc tốt nhất nên tránh sử dụng các extension lạ, nhằm đề phòng hậu quả đáng tiếc cho bạn và những người khác.