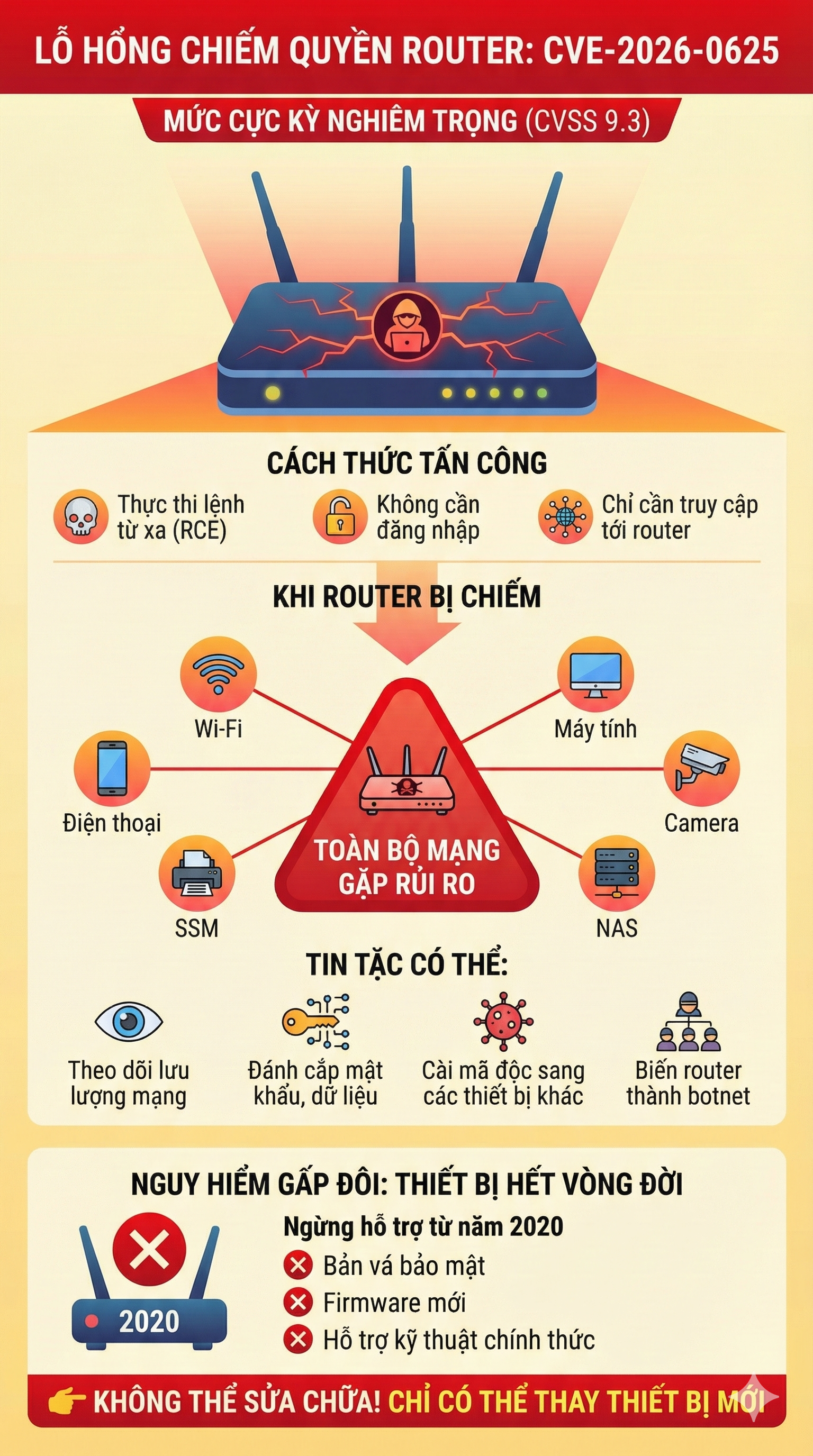

Ngày 12/1, Công an TP Hà Nội đã ra cảnh báo liên quan đến việc bộ định tuyến DSL D-LINK đời cũ tồn tại lỗ hổng bảo mật nghiêm trọng đang bị khai thác, cho phép thực thi lệnh từ xa (RCE) mà không cần xác thực.

Lỗ hổng trên được gán mã CVE-2026-0625 (điểm CVSS: 9.3), nguyên nhân chính xuất phát từ việc dữ liệu đầu vào không được kiểm tra và lọc chặt chẽ, khiến các tham số cấu hình hệ thống phân giải tên miền (DNS) có thể bị lợi dụng để chèn lệnh “Shell” trực tiếp vào hệ thống; điều nguy hiểm hơn là kẻ tấn công không cần đăng nhập, chỉ cần truy cập được vào thiết bị đầu cuối là có thể thực thi mã từ xa.

Những thiết bị bị ảnh hưởng đều đã ngừng hỗ trợ từ nhà sản xuất nhiều năm trước khiến người dùng không có khả năng vá lỗi hay bảo vệ hệ thống trước các cuộc tấn công và trên thực tế, các thiết bị bị ảnh hưởng hiện đang vẫn được nhiều cơ quan, tổ chức, cá nhân sử dụng. Đáng chú ý, kỹ thuật khai thác này được ghi nhận chưa từng được công bố công khai trước đó.

Các thiết bị chịu ảnh hưởng là: DSL-526B, DSL-2640B, DSL-2740R, DSL-2780B; các thiết bị này đều đã hết vòng đời từ năm 2020, đồng nghĩa với việc không còn bản vá, cập nhật bảo mật hay hỗ trợ kỹ thuật từ hãng sản xuất.

Khi khai thác thành công, tin tặc có thể:

- Cho phép thực thi lệnh từ xa không cần xác thực.

- Ảnh hưởng đến toàn bộ thiết bị mạng trong cùng hệ thống để cài mã độc (rất nguy hiểm với tổ chức).

- Không có bản vá chính thức do thiết bị đã hết vòng đời.

- Một thiết bị bị chiếm quyền có thể khiến toàn bộ thiết bị trong mạng nội bộ bị theo dõi, tấn công hoặc đánh cắp dữ liệu mà người dùng không hay biết.

- Biến thiết bị thành một phần của botnet.

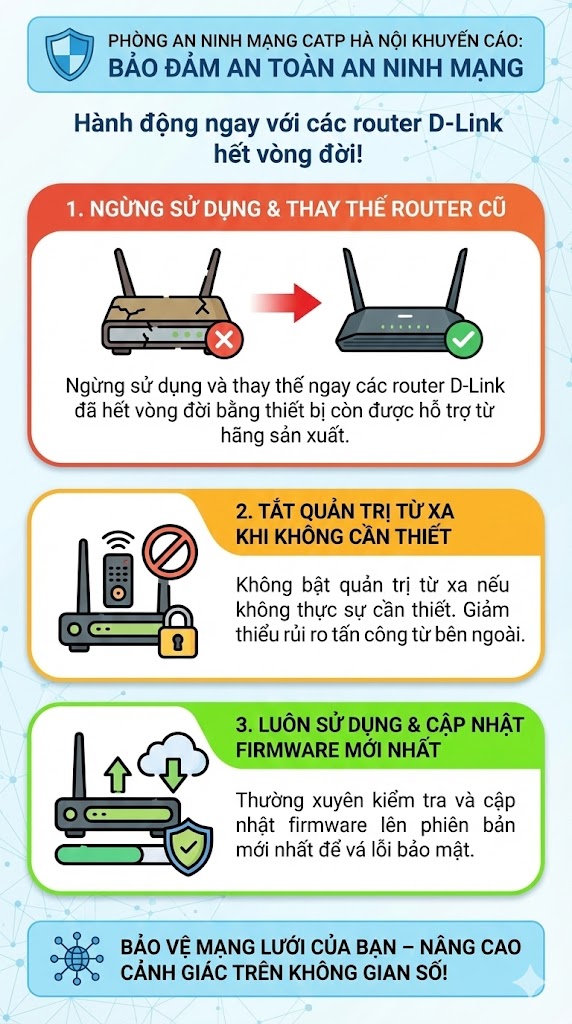

Phòng An ninh mạng và phòng chống tội phạm sử dụng công nghệ cao, CATP Hà Nội khuyến cáo người sử dụng thực hiện các biện pháp bảo đảm an toàn an ninh mạng như sau: