Nếu bạn còn nhớ, gần một năm trước đây, Bloomberg công bố báo cáo cho rằng máy chủ của chính phủ Mỹ, Apple, Amazon và nhiều công ty công nghệ khác có thể đã bị Trung Quốc xâm nhập, thông qua việc cài đặt các con chip siêu nhỏ vào bản mạch chủ do đối tác của họ, Supermicro sản xuất tại Trung Quốc. Những bản mạch chủ này sau đó đã được cung cấp cho hàng chục nghìn khách hàng tại Mỹ và tuồn dữ liệu về Trung Quốc.

Không lâu sau khi báo cáo của Bloomberg được công bố, Supermicro, Apple và Amazon đều phủ nhận mạnh mẽ việc họ đã phát hiện ra các con chip đó. Cục an ninh nội địa NSA cho rằng đây chỉ là cảnh báo giả và rồi mọi việc kết thúc ở đây.

Hóa ra việc cấy ghép chip để hack đơn giản hơn ta tưởng

Trong hội nghị bảo mật CS3sthlm trong tháng này, Monta Elkins, người đứng đầu bộ phận hacker tại hãng bảo mật Foxguard, đã trình diễn khả năng giành quyền kiểm soát máy chủ tường lửa Cisco ASA 5505 bằng con chip Attiny85 gắn trên bản mạch Digispark Arduino có giá chỉ khoảng 2 USD. Để hàn con chip này, anh dùng thêm một máy hàn bằng khí nóng giá 150 USD và một kính hiển vi giá khoảng 40 USD.

ATtiny85 chỉ có diện tích khoảng 5 mm2, vẫn lớn hơn một hạt gạo nhưng còn nhỏ hơn đầu móng tay. Elkins cho biết, anh hoàn toàn có thể sử dụng một con chip nhỏ hơn nhưng anh chọn ATtiny85 vì nó dễ lập trình hơn. Dùng máy hàn bằng khí nóng trên, anh có thể gỡ nó ra khỏi bảng mạch Digispark Arduino và sau đó hàn lại nó vào bản mạch chủ của Cisco tại vị trí có thể truy cập được các cổng serial trên thiết bị.

Elkins hoàn toàn có thể giấu con chip kín đáo hơn, nhưng anh muốn để ở vị trí ở mọi người dễ quan sát và nhận ra mức độ nguy hiểm của kỹ thuật này.

Khi tấn công, con chip này sẽ đóng giả như một tài khoản quản trị để được truy cập vào phần cấu hình của thiết bị tường lửa. Sau đó nó sẽ kích hoạt tính năng khôi phục mật khẩu, tạo ra một tài khoản quản trị mới và truy cập vào phần thiết lập của tường lửa này.

Con chip này được lập trình để tấn công ngay khi thiết bị tường lửa được bật lên trong các trung tâm dữ liệu của mục tiêu. Nó đóng giả một nhà quản trị bảo mật để truy cập vào phần cấu hình của tường lửa bằng cách kết nối trực tiếp với máy tính thông qua cổng serial trên thiết bị tường lửa trên.

Sau đó, con chip sẽ kích hoạt tính năng phục hồi mật khẩu của tường lửa, tạo ra một tài khoản admin mới, để giành quyền truy cập vào thiết lập của tường lửa này. Từ đây hacker có thể truy cập từ xa vào thiết bị, tắt các tính năng bảo mật, truy cập vào nhật ký thiết bị để ghi lại mọi kết nối đến và đi. Quan trọng hơn, tất cả các hoạt động này đều không làm phát sinh cảnh báo đến các quản trị viên, khiến họ không nhận ra được các thay đổi trong hệ thống.

"Điều tôi muốn mọi người nhận ra ở đây việc cấy ghép chip không phải là điều tưởng tượng. Chúng tương đối đơn giản." Elkins cho biết. "Nếu tôi có thể làm vậy, một ai đó với số tiền hàng trăm triệu USD trong ngân quỹ có thể đang làm nó được một thời gian dài rồi."

Một minh chứng khác cho thấy kỹ thuật này dễ dàng đến thế nào

Trước đó, vào tháng 12 năm ngoái, trong hội nghị bảo mật Chaos Computer, nhà nghiên cứu độc lập Trammell Hudson cũng từng trình diễn một màn tấn công tương tự vào bản mạch chủ của Supermicro, nhằm chứng minh cho khả năng về một cuộc tấn công như mô tả trong báo cáo của Bloomberg.

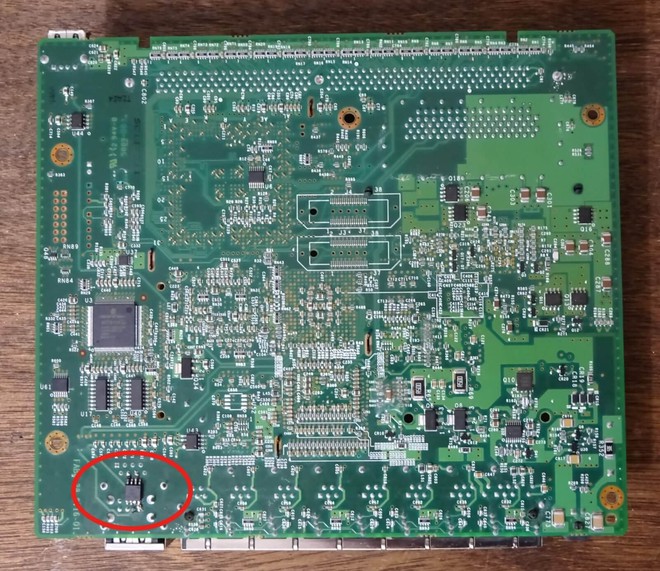

Khoanh tròn đỏ là nơi con chip được Hudson cấy vào bản mạch của Supermicro.

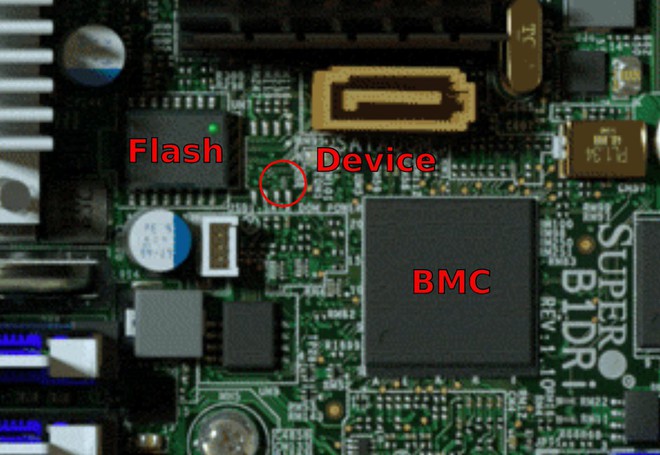

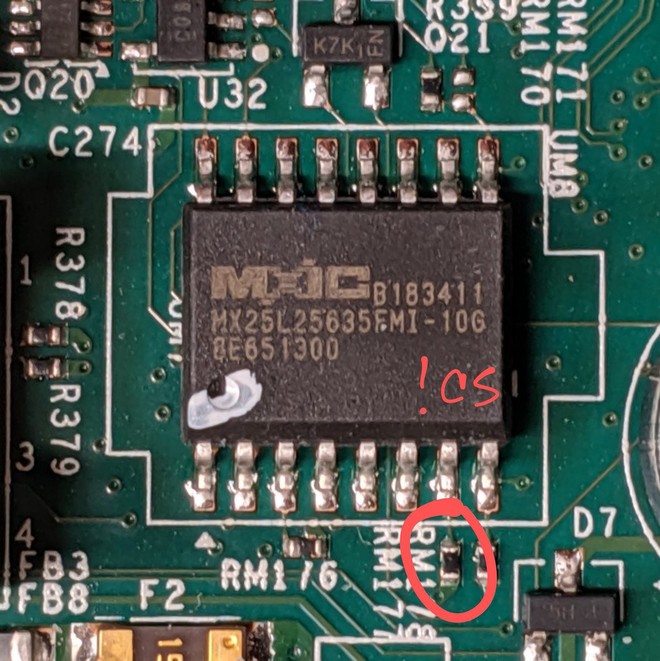

Sử dụng một con chip có thể lập trình lại FPGA, với diện tích chỉ khoảng 2,5 mm2, Hudson đã dùng nó để thay thế cho một điện trở trên bảng mạch chủ của Supermicro. Vị trí này cho phép nó truy cập vào bảng điều khiển baseboard (BMC), bộ phận cho phép nó được quản trị từ xa. Nhờ vậy, con chip của Hudson có thể theo dõi, cũng như chỉnh sửa, dữ liệu vào ra bảng điều khiển BMC, đúng như báo cáo Bloomberg từng mô tả.

Hudson cho biết: "Nếu một kẻ thù sẵn sàng chi bất cứ số tiền nào cho việc này, nó sẽ không phải là một nhiệm vụ quá khó khăn."

Và nó thậm chí còn nhỏ hơn cả hạt gạo.

Trước đây, việc hack thông qua phần cứng thường được xem như không thực tế vì nó quá khó khăn và phức tạp. Việc hack dựa trên phần mềm đơn giản hơn nhiều, cũng như nhắm đến cùng lúc nhiều đối tượng mục tiêu hơn.

Tuy nhiên, với màn trình diễn khả năng thực tế của các nhà nghiên cứu bảo mật trên cho thấy, việc hack phần cứng không chỉ hoàn toàn khả thi, mà nó còn dễ thực hiện hơn nhiều so với những gì ta tưởng. Điều đó cũng cho thấy đây thực sự là một mối nguy đáng sợ trong tương lai.

Tham khảo ArsTechnica