Các chuyên gia an ninh mạng vừa phát đi cảnh báo về một chiến dịch tấn công mới nhắm vào người dùng Android, với loại mã độc mang tên DroidLock. Không chỉ đánh cắp dữ liệu, DroidLock còn có khả năng chiếm quyền kiểm soát hoàn toàn thiết bị, khóa người dùng khỏi điện thoại và đòi tiền chuộc nếu muốn lấy lại quyền truy cập.

Theo các nhà nghiên cứu, chiến dịch hiện nay chủ yếu nhắm vào người dùng nói tiếng Tây Ban Nha, song nguy cơ lan rộng sang các quốc gia khác là rất lớn nếu không được ngăn chặn kịp thời.

Giả mạo nhà mạng, thương hiệu quen thuộc để phát tán mã độc

DroidLock được phát tán thông qua các trang web lừa đảo (phishing), dụ người dùng cài đặt một ứng dụng giả mạo nhà mạng viễn thông hoặc các thương hiệu quen thuộc. Trên thực tế, ứng dụng này chỉ đóng vai trò công cụ trung gian để cài đặt mã độc nguy hiểm hơn vào thiết bị.

Sau khi được cài đặt, DroidLock lợi dụng quyền Quản trị thiết bị (Device Administrator) và đặc biệt là Dịch vụ Trợ năng (Accessibility Services) để từng bước giành quyền kiểm soát toàn bộ điện thoại Android.

Khi người dùng cấp quyền Trợ năng, mã độc có thể tự động phê duyệt thêm các quyền khác mà không cần sự đồng ý tiếp theo. Những quyền này bao gồm truy cập tin nhắn SMS, nhật ký cuộc gọi, danh bạ và âm thanh, giúp kẻ tấn công thu thập dữ liệu và gia tăng sức ép trong quá trình tống tiền.

Ngoài ra, DroidLock còn sử dụng Dịch vụ Trợ năng để tạo các lớp phủ (overlay) chồng lên ứng dụng khác. Các lớp phủ này có thể:

Ghi lại mẫu mở khóa thiết bị, cho phép kẻ tấn công truy cập toàn bộ điện thoại

- Hiển thị màn hình cập nhật Android giả, yêu cầu người dùng không tắt hoặc khởi động lại thiết bị

Những thủ đoạn này khiến nạn nhân khó nhận ra thiết bị đã bị kiểm soát từ xa.

Điều khiển thiết bị theo thời gian thực, khóa máy để tống tiền

Theo các chuyên gia, DroidLock sử dụng VNC (Virtual Network Computing) để cho phép kẻ tấn công điều khiển thiết bị từ xa theo thời gian thực. Với công cụ này, tin tặc có thể:

- Bật camera, tắt âm thanh

- Thao túng thông báo

- Gỡ cài đặt ứng dụng

- Thu thập thông tin đăng nhập và mẫu khóa màn hình

- - Thay đổi mã PIN , chặn hoàn toàn quyền truy cập của người dùng

Các nhà nghiên cứu cảnh báo:

“Sau khi được cài đặt, DroidLock có thể xóa dữ liệu, thay đổi mã PIN, chặn mã OTP (mật khẩu dùng một lần) và điều khiển giao diện người dùng từ xa”.

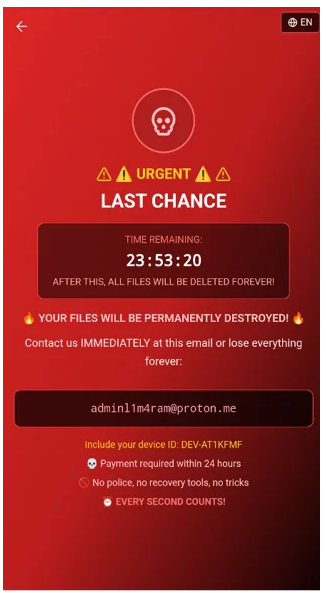

Trên thiết bị bị nhiễm, DroidLock hiển thị thông báo tống tiền với thời hạn ngắn, thường bắt đầu từ 24 giờ , kèm theo cảnh báo dữ liệu sẽ bị xóa vĩnh viễn nếu nạn nhân không liên hệ và thanh toán tiền chuộc đúng hạn.

Chuyên gia cảnh báo nguy cơ lan rộng, người dùng cần đặc biệt cảnh giác

Các chuyên gia nhận định, nếu chiến dịch DroidLock thành công tại Tây Ban Nha, loại mã độc này hoàn toàn có thể lan sang các thị trường khác , trong đó có châu Á.

Để phòng tránh rủi ro, người dùng Android được khuyến nghị:

Chỉ cài đặt ứng dụng từ kho ứng dụng chính thức , không cài app từ link trong SMS, email hay tin nhắn

Kiểm tra kỹ tên nhà phát triển, số lượt tải và đánh giá người dùng trước khi cài đặt

Cảnh giác với các ứng dụng yêu cầu quyền Trợ năng, SMS hoặc camera không cần thiết

Sử dụng giải pháp bảo mật di động có khả năng phát hiện mã độc theo thời gian thực

- Luôn cập nhật Android, Google Play Services và ứng dụng quan trọng để vá các lỗ hổng bảo mật

Theo: MalwareBytes