Một báo cáo mới được công bố đã làm sáng tỏ một trong những chiến dịch tấn công mạng tham vọng nhất của Trung Quốc từ trước đến nay. Được biết, báo cáo này được thực hiện bởi công ty bảo mật Crowdstrike, hiện có trụ sở tại Mỹ.

Theo Crowdstrike, chiến dịch này có sự "hợp đồng tác chiến" giữa các nhân viên của Bộ An ninh Nhà nước Trung Quốc (MSS), giới tin tặc, chuyên gia nghiên cứu bảo mật tại nước này cũng như các nhân viên "nằm vùng" tại các công ty công nghệ lớn tại Mỹ và nhiều nước khác.

Theo báo cáo vừa được công bố, chiến dịch tấn công mạng đã diễn ra từ năm 2010 đến năm 2015, với mục tiêu được nhắm tới là các công ty, tập đoàn hàng không như Ametek, Honeywell, Safran, Capstone Turbine, GE và các nhà cung cấp khác.

Danh sách các hãng hàng không hiện cung cấp linh kiện để lắp ra máy bay 'made in China'

Theo Crowdstrike, mục tiêu lớn nhất của chiến dịch tấn công mạng này là để đánh cắp các tài sản trí tuệ cần thiết để sản xuất tất cả các thành phần của C919, vốn cho phép Trung Quốc có thể tự sản xuất các linh kiện này trong nước.

Thực tế, những tài sản trí tuệ được đánh cắp đã giúp ích rất nhiều cho Tập đoàn Máy bay Thương mại của Trung Quốc Comac trong quá trình phát triển mẫu máy bay C919, theo Zdnet. Đây là mẫu máy bay thân hẹp được Comac sản xuất nhằm cạnh tranh với những đối thủ phương Tây như Airbus và Boeing.

Chiến dịch tấn công mạng tinh vi nhất từ trước đến nay

Không giống như các vụ tấn công mạng khác trước đây, vốn thường sử dụng các nhóm hacker của quân đội nước này, Bộ An ninh Quốc gia Trung Quốc lại chọn một cách tiếp cận khác, khi tiến hành tuyển dụng các tin tặc và nhà nghiên cứu bảo mật tại nước này. Những tin tặc này đều thuộc cộng đồng tin tặc mũ đen tại Trung Quốc. Không ít trong số này từng có quá khứ bất hảo.

Những tin tặc này đã tìm cách xâm nhập vào các mạng máy tính nội bộ của các công ty hàng không. Sau khi xâm nhập thành công, một loạt phần mềm gián điệp như Sakula, PlugX và Winti sẽ được triển khai đề tìm kiếm các dữ liệu công nghệ có giá trị, sau đó bí mật trích xuất về các máy chủ từ xa.

Trong phần lớn các trường hợp, tin tặc đã sử dụng một phần mềm độc hại được phát triển riêng cho các cuộc xâm nhập kiểu này. Được đặt tên là Sakula, phần mềm độc hại này được phát triển bởi chuyên gia nghiên cứu bảo mật người Trung Quốc Yu Pingan.

Ảnh chụp chân dung của Yu Pingan khi chuyên gia bảo mật này bị chính phủ Mỹ bắt giữ

Trong những trường hợp hiếm hoi khi nhóm hacker không thể xâm nhập vào mục tiêu, một đặc vụ của Bộ An ninh Quốc gia Trung Quốc sẽ can thiệp bằng cách cài cắm các điệp viên nằm vùng. Sĩ quan này sẽ tuyển mộ các nhân viên gốc Trung Quốc làm việc cho công ty hàng không của nước ngoài. Những nhân viên được cài cắm này sẽ phải làm mọi cách để ‘tiêm’ mã độc Sakula vào mạng máy tính nội bộ, thường là qua một chiếc USB.

Với kế hoạch tấn công được chuẩn bị rất bài bản, nhóm hacker được chính phủ Trung Quốc tuyển dụng có tên Turbine Panda đã thu được thành công vang dội – báo cáo của Crowdstrike cho biết.

Vào năm 2016, sau gần sáu năm không ngừng xâm nhập và đánh cắp dữ liệu của các công ty hàng không nước ngoài, Tập đoàn Động cơ Hàng không Trung Quốc (AECC) đã ra mắt động cơ CJ-1000AX. Đây là mẫu động cơ được sản xuất để sử dụng trong máy bay C919 sắp ra mắt, qua đó thay thế mẫu động cơ đã được sản xuất trước đây bởi một nhà thầu nước ngoài.

Khi chính phủ Hoa Kỳ phản đòn

Theo Crowdstrike, những phi vụ xâm nhập và đánh cắp dữ liệu của Turbine Panda đã diễn ra trót lọt trong suốt nhiều năm. Quá tự tin với chiến tích của mình, nhóm tin tặc này đã mắc sai lầm khi chọn các mục tiêu quá lớn như hãng bảo hiểm sức khỏe Anthem và Cơ quan Quản lý Nhân sự của Mỹ.

Mặc dù những cuộc xâm nhập này mang lại rất nhiều thông tin hữu ích cho việc tuyển dụng những nhân viên gốc Trung Quốc làm điệp viên, nó cũng vô tình thu hút sự chú ý của chính phủ Mỹ, buộc các quan chức nước này phải tiến hành các biện pháp ngăn chặn.

Đối tượng đầu tiên bị chính phủ Mỹ bắt giữ là những điệp viên nằm vùng trong các công ty công nghệ. Không chỉ dễ theo dõi, những đối tượng này thường không được chính phủ Trung Quốc bảo vệ do hoạt động độc lập ở nước ngoài.

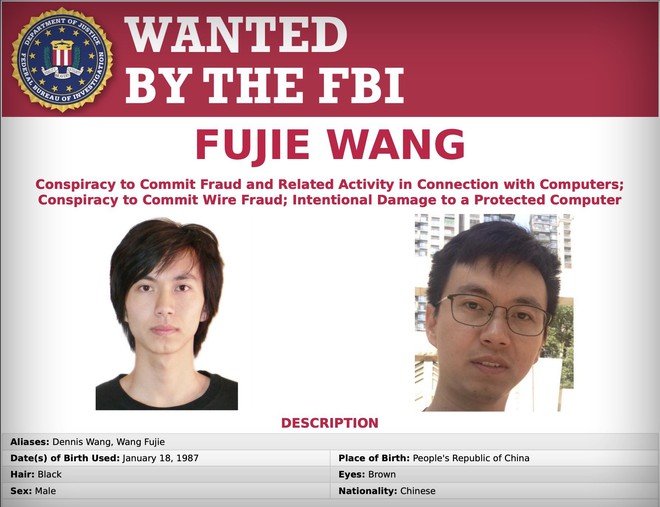

Một loạt hacker Trung Quốc hiện đang bị chính phủ Mỹ ra thông báo truy nã toàn cầu

Tiếp đó, Yu Pingan – cha đẻ của phần mềm độc hại Sakula đã bị bắt khi đang tham dự một hội nghị bảo mật ở Los Angeles. FBI buộc tội Yu Pingan âm mưu với ít nhất hai người khác sử dụng Sakula để thu thập hồ sơ của hàng triệu nhân viên chính phủ Mỹ. Ngay sau vụ bắt giữ, chính phủ Trung Quốc đã cấm các nhà nghiên cứu bảo mật Trung Quốc tham gia các hội nghị được tổ chức tại nước ngoài, khi lo ngại những người này có thể bị bắt giữ bởi chính phủ Mỹ.

Tuy nhiên, vụ việc chính phủ Mỹ bắt giữ phó giám đốc cơ quan an ninh quốc gia tỉnh Giang Tô - Xu Yanjun mới thực sự giáng một đòn mạnh vào chiến dịch tấn công mạng của nhóm hacker Turbine Panda. Các đặc vụ Mỹ đã "nhử" ông Xu đến Bỉ hồi tháng 4/2018 và bắt giữ ông tại đây. Xu Yanjun được dẫn độ đến Mỹ sau đó vài tháng.

Theo cáo trạng, Xu Yanjun đã tìm cách thu thập tin tình báo kinh tế và đánh cắp bí mật thương mại của một số công ty hàng không vũ trụ của Mỹ, bao gồm GE Aviation. Theo Bộ Tư pháp Mỹ, từ khoảng tháng 12/2013 đến khi bị bắt giữ, Xu đã liên hệ với các chuyên gia thuộc nhiều công ty hàng đầu về hàng không vũ trụ của Mỹ và các nước, mời gọi họ đến Trung Quốc để thuyết trình tại các trường đại học có và trả phí cho họ. Đây thực chất là việc tuyển chọn điệp viên trá hình của cơ quan tình báo nước này.

Xu Yanjun khi bị cảnh sát Mỹ dẫn độ vào tháng 9/2018

Vụ bắt giữ Xu Yanjun cũng đánh dấu việc lần đầu tiên một sỹ quan tình báo cấp cao của nước ngoài bị chính phủ Mỹ bắt giữ, kể từ sau Chiến tranh Lạnh. Tuy nhiên, vẫn còn rất nhiều hacker khác trong nhóm Turbine Panda có thể sẽ không bao giờ bị bắt giữ bởi chính phủ Trung Quốc, công ty bảo mật Crowdstrike chỉ ra trong báo cáo.

Mặc dù các chiến dịch tấn công mạng của Turbine Panda đã bị tê liệt sau hàng loạt vụ bắt giữ được thực hiện bởi chính phủ Mỹ, còn rất nhiều nhóm gián điệp mạng khác của Trung Quốc đang hoạt động, đơn cử như nhóm Emissary Panda, Nightshade Panda, Sneaky Panda, Gothic Panda, Anchor Panda

Những chiến dịch tấn công mạng, với đối tượng là các công ty hàng không nước ngoài dự kiến sẽ vẫn tiếp diễn trong tương lai gần, trong bối cảnh C919 không đạt được thành công như mong đợi, còn Trung quốc đang phát triển một mẫu máy mới có tên C929.