Chẳng ai có thể đoán trước một ngày của Paul Mehta sẽ diễn ra như thế nào. Mehta là một chuyên gia an ninh mạng, ông luôn có mặt trên chiến trường internet để hàng giờ, hàng ngày đối mặt với một cuộc chiến không ngừng, liên tục thay đổi với các tin tặc khét tiếng trên toàn thế giới.

Ông chuyên về các vấn đề liên quan tới việc phát hiện lỗ hổng, các kỹ thuật khai thác lỗ hổng phần mềm và các giải mã cuộc tấn công bằng kỹ nghệ đảo ngược.

Hôm nay anh phải chống lại một phần mềm độc hại xâm nhập vào hệ thống của một công ty dịch vụ tài chính. Ngày mai anh ta xuất hiện nhằm ngăn chặn một âm mưu tấn công phức tạp, tầm cỡ quốc gia, vào một nhà thầu quốc phòng.

"Tôi cần phải suy nghĩ như một kẻ tấn công chứ không phải như một người phòng thủ", Paul Mehta, chuyên gia phân tích an ninh mạng tại Cylance

"Ngày hôm nay của tôi khác ngày hôm qua, chẳng ngày nào giống ngày nào", Mehta chia sẻ. Tuy nhiên trong thế giới luôn thay đổi này anh có một quan điểm nhất quán: "

Tôi cần phải suy nghĩ như một kẻ tấn công chứ không phải như một người phòng thủ", anh nói. "Đó là cách duy nhất giúp tôi luôn dẫn đầu. Chúng tôi và những kẻ xấu ngoài kia chơi mèo vờn chuột với nhau không ngừng nghỉ. Tôi cần phải học hỏi và tiếp thu những điều mới mỗi ngày".

Huấn luyện viên của các đội bóng thường nghiên cứu băng hình của các đối thủ để xây dựng các chiến thuật phỏng thủ hợp lý. Mehta và nhóm các nhà nghiên cứu đồng nghiệp tại hãng an ninh mạng Cylance cũng vậy, họ cần xem xét kỹ lưỡng các kẻ thù. "

Chúng tôi muốn biết, phải biết, kẻ xấu suy nghĩ như thế nào", Gabriel Acevedo, giám đốc kỹ thuật của Cylance chia sẻ. "Đó là cách duy nhất để chúng tôi dự đoán những gì chúng sắp thực hiện".

Giám định pháp y code

Bước đầu tiên trong việc thu thập kiến thức chính là mổ xẻ code của virus và mã độc. Đây là cách duy nhất để các nhà khoa học tìm hiểu cách hoạt động và phương thức gây hại của mã độc từ đó tìm ra biện pháp ngăn chặn nó gây thiệt hại.

Thông thường, các chuyên gia phân tích của Cylance quan tâm tới 30 tới 40 vấn đề nổi cộm nhưng chỉ tập trung một cách đặc biệt vào một hoặc hai.

Họ tuân thủ một quy tắc rất đơn giản: Đừng nghĩ rằng một lỗ hổng nhỏ sẽ không gây ra việc rò rỉ dữ liệu. Hacker có thể liên tục tìm kiếm những lỗ hổng nhỏ để thâm nhập và khai thác.

"Kiên trì và tập trung sẽ giúp bạn xâm nhập được vào bên trong bất kể mạng lưới bạn muốn xâm nhập nhỏ hay lớn", Rob Joyce, đại diện của chiến dịch Tailored Access Operation cho National Security Agency (NSA) chia sẻ.

Khi một phần mềm có lỗ hổng nhưng người dùng không cập nhật bản vá hacker sẽ có nhiều cơ hội xâm nhập hơn. Do vậy, bằng cách mổ xẻ code của mã độc và virus để tìm hiểu cách chúng hoạt động các nhà khoa học có thể tạo ra những cách để ngăn chúng gây hại.

Khi mà trình độ của tin tặc ngày càng cao, những nhà nghiên cứu bảo mật phải xây dựng một suy nghĩ nhất quán, phát triển các kỹ năng cao nhất để đối phó với những cuộc tấn công tồi tệ nhất. Một số mã độc rất tinh vi và cần tới vài tuần hoặc vài tháng để đảo ngược code.

Một số code không thể đảo ngược nhưng "mục tiêu, đầu tiên và trước hết, là khiến tin tặc gặp nhiều khó khăn hơn nữa trong việc xâm nhập", Matt Wolf, giám đốc khoa học dữ liệu ở Cylance chia sẻ.

Wolf đã từng làm việc bảy năm tại NSA và cũng từng làm việc tại Bộ Quốc phòng Hoa Kỳ. Ông đã từng chiến đấu với một số hacker giỏi nhất trên thế giới. Về cơ bản, ông nói, chúng tôi muốn phá hỏng những thương vụ đầu tư của hacker, khiến chúng bỏ công vô ích.

Không chỉ phản ứng chúng ta còn phải tiên đoán

Một số hacker giỏi nhất thích sử dụng phương thức tấn công "zero-day", lợi dụng các lỗ hổng phần mềm chưa được phát hiện để xâm nhập vào hệ thống trước khi nhà cung cấp tung ra bản vá. Để mở rộng mạng lưới phòng thủ Cylance cần một cách tiếp cận hợp tác.

"Chúng tôi phải tiên đoán trước các sự việc chứ không chỉ phản ứng lại", Nhà nghiên cứu Xuan Zhao, Cylance

Do vậy, nhiều nhà phân tích dữ liệu của Cylance có kiến thức về toán học ứng dụng, khoa học máy tính và an ninh mạng. Nhiều người còn có bằng tiến sĩ trong các lĩnh vực khác như thống kê, kỹ thuật, vật lý và bộ kỹ năng đa dạng.

Nhà nghiên cứu Xuan Zhao thường dành phần tốt nhất trong ngày làm việc của mình cho việc cập nhật về machine learning và mã độc, đọc một số báo cáo cũng như đánh giá gần đây.

"Công việc của tôi là phải tìm cách ngăn chặn mã độc nhanh nhất và chính xác nhất . Vì vậy tôi không chỉ cần biết những gì đang xảy ra mà còn cần nắm rõ những gì sẽ xảy ra tiếp theo", cô nói.

"Chúng tôi không chỉ lần theo dấu chân của những kẻ tấn công sau khi chúng đã thâm nhập vào hệ thống hoặc phá hoại thứ gì đó mà còn đi trước chúng. Chúng tôi phải tiên đoán trước các sự việc chứ không chỉ phản ứng lại".

Vẫn có những điểm chung dù mỗi ngày tại Cylance đều xuất hiện một thách thức mới, độc đáo. Các nhà nghiên cứu luôn tìm kiếm những hình mẫu trong các cuộc tấn công. Nếu không có những hình mẫu này các cuộc tấn công sẽ khó khám phá hơn.

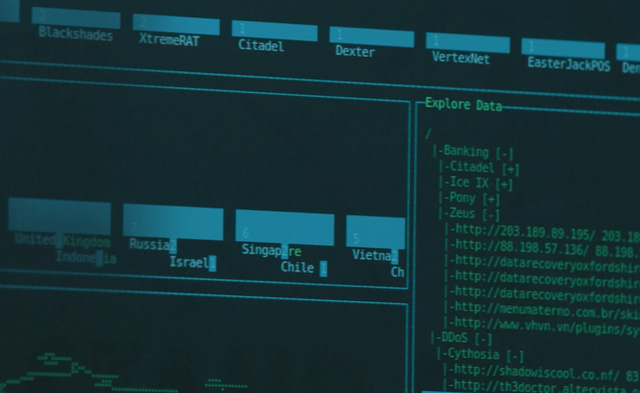

Những phân tích của Mehta và Zhao sẽ được đưa vào cơ sở dữ liệu khổng lồ của Cylance. Sau đó, các nhà nghiên cứu sử dụng những công cụ, dữ liệu chuyên dụng để phân tích và phát hiện các tập tin nguy hiểm.

iệc phát hiện các tập tin nguy hiểm thường đi đôi với khả năng kiểm soát chúng trong thời gian thực, thường chỉ trong vòng dưới 100 phần nghìn giây. Điều này cho phép các chuyên gia ngăn chặn thiệt hại nếu phần mềm được xác định là nguy hiểm.

Khi mã độc bị phát hiện, nó bị cô lập và bị phá hủy. "Bằng cách theo dõi hành vi của phần mềm trong tự nhiên chúng tôi có thể ngăn chặn chúng gây thiệt hại", Eric Milam, giám đốc cao cấp của Cylance, chia sẻ.

Chuẩn bị cho cả những gì chưa từng được biết tới

Cách tấn công mới nhất và khó chịu nhất chính là ransomware, mã hóa tập tin của người dùng trên máy tính của họ và đòi tiền chuộc.

Các phần mềm ransomware phổ biến là Juicy Lemon, CryptXXX và Locky. Phần mềm độc hại (malware), thuật ngữ chung cho virus, worms, Trojan horse và spyware, cũng vẫn tiếp tục là mối đe dọa an ninh mạng.

Chiến đấu chống lại các vụ xâm nhập phần mềm là một trận chiến không ngừng phát triển. Khi một kiểu tấn công bị ngăn chặn sẽ ngay lập tức xuất hiện những kiểu tấn công khác.

Gần đây, một loại phần mềm độc hại nguy hiểm với tên gọi ProjectSauron đã được các nhà nghiên cứu an ninh mạng phát hiện ra.

ProjectSauron đã nằm trong máy tính của các nạn nhân ít nhất từ năm 2011. Khả năng hoạt động bí mật trong thời gian dài cho thấy những tin tặc tạo ra nó chắc chắn có kỹ năng rất cao.

ProjectSauron chỉ cư trú trong bộ nhớ của máy tính và được viết dưới dạng những đối tượng nhị phân kích thước lớn nên rất khó bị các phần mềm diệt virus phát hiện.

Và khác với những phần mềm độc hại khác, ProjectSauron sử dụng các máy chủ, tên miền hoặc địa chỉ IP cho các kênh lệnh và kiểm soát trong mỗi lần tấn công chứ không tái sử dụng.

Do vậy, manh mối thu thập được từ một xâm nhập không thể giúp các nhà nghiên cứu phát hiện ra những vụ xâm nhập mới.

Đối với các nhà nghiên cứu Cylance đây là một thực trạng đáng báo động. Tuy nhiên, họ có thể ngăn chặn nó bằng cách làm việc chăm chỉ hơn nữa. "Chúng tôi phải chuẩn bị cho mọi thứ", Acevedo nói. "Chúng tôi thậm chí còn sẵn sàng cho những thứ chúng tôi chưa từng thấy bao giờ".

Theo Wired