Hacker Trung Quốc để lại nhiều dấu vết

Ngoài yếu tố công nghệ là các phần mềm độc hại thì đặc điểm chung của hầu hết các cuộc tấn công quy mô lớn trong thời gian qua là chúng đều khai thác sai sót của con người.

Loại hình tấn công này thường được thực hiện dưới hình thức một email trông rất trịnh trọng, bên trong có file đính kèm, gửi tới một tổ chức quân sự hoặc chính phủ cụ thể. Phương thức như vậy gọi là spearfishing (email lừa đảo, giả mạo các đối tác quen biết).

Ví dụ gần đây cho thấy các kỹ thuật đánh lừa này vẫn còn hiệu quả, đó là trường hợp của nhóm hacker Syria do Iran hậu thuẫn, gọi là Quân đội Điện tử Syria (SEA). SEA khởi đầu là một nhóm tin tặc nhỏ trung thành với Tổng thống Assad. Nhóm hacker này đã sử dụng spearfishing để xâm nhập vào các web truyền thông.

Mặc dù hầu hết các công ty truyền thông đều có phần mềm và đội ngũ ngăn chặn các cuộc tấn công spearfishing, tuy nhiên, nhóm tin tặc thể gửi email đến nhiều tài khoản khác nhau, và chỉ cần một "nạn nhân" cắn câu là đủ.

Hacker Trung Quốc bị cáo buộc thực hiện nhiều vụ tấn công mạng trên toàn thế giới. Ảnh minh họa: Visual China.

Trung Quốc cũng là phía sử dụng rộng rãi phương thức spearfishing. Nhiều cuộc tấn công spearfishing được truy ra dấu vết từ Trung Quốc.

Giới nghiên cứu an ninh mạng đã tìm ra những đoạn mã và phương thức giống nhau được sử dụng trong phần mềm hacking nhằm vào các nhóm độc lập người Tây Tạng và phần mềm thương mại mà một số công ty Trung Quốc chào bán.

Một số mẫu tương tự cũng được tìm thấy trong đoạn mã mà hacker để lại trong các cuộc tấn công nhằm vào mạng lưới quân sự và liên hiệp của Mỹ.

Tuy nhiên, theo Strategy Page, các hacker Chiến tranh Mạng của Trung Quốc dễ bị nhận dạng hơn do họ tự mãn và thiếu thận trọng.

Đội quân hacker nghiệp dư

Trong khi các hacker Đông Âu quy củ hơn, âm thầm xâm nhập như biệt kích rồi rút ra nhanh chóng khi đã tìm được thứ mình muốn, thì Trung Quốc nhắm tới nhiều mục tiêu hơn nhưng với các cuộc tấn công thiếu khéo léo hơn, và họ luôn quẩn quanh mục tiêu với thời gian lâu hơn cần thiết.

Đó là lý do tại sao nhiều hacker Trung Quốc bị phát hiện, những hacker này thường nằm dưới quyền quản lý của quân đội hoặc các viện nghiên cứu của chính phủ Trung Quốc.

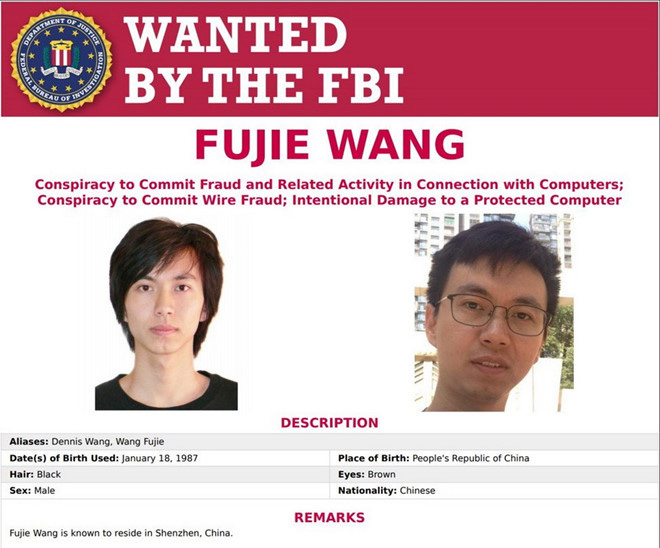

Dennis Wang - công dân Trung Quốc bị Mỹ truy tố hồi tháng 5 năm nay do thuộc nhóm tin tặc tham gia vụ “xâm nhập dữ liệu nghiêm trọng nhất lịch sử” khi lấy trộm thông tin cá nhân của 78 triệu người. Ảnh: FBI

Bên cạnh đó, các hacker Đông Âu đã hoạt động trong lĩnh vực này lâu hơn và phần lớn họ hoạt động cho các băng đảng tội phạm – đối tượng sẽ áp đặt các luật lệ, lựa chọn mục tiêu, song đồng thời bảo vệ hacker của mình khỏi sự truy lùng của cảnh sát trong nước và quốc tế.

Do vậy, các nhóm hacker Đông Âu thường khó bị phát hiện hơn (khi họ xâm nhập) và còn khó khăn hơn nữa khi muốn truy lùng dấu vết của chúng.

So với hacker Đông Âu, hacker Trung Quốc là một nhóm đa dạng hơn, một số làm việc cho chính phủ, phần lớn trong số đó là các nhà thầu, và một số là hacker độc lập chui vào bóng tối vào theo dõi chính người Trung Quốc.

Hành vi đó bị chính phủ Trung Quốc nghiêm cấm, các hacker này đôi lúc bị bắt, bị xử phạt hoặc đơn giản là biến mất.

Theo Strategy Page, phải thừa nhận rằng, Trung Quốc có những hacker rất giỏi nhưng họ thường thiếu đi sự giám sát chặt chẽ.

Những hacker Trung Quốc "biết cách hành xử" (không tiến hành các hoạt động tội phạm mạng nhằm vào mục tiêu Trung Quốc) thì phần thưởng rất lớn. Các khoản tiền lớn được trả cho những dữ liệu nhạy cảm về quân sự và chính phủ thu thập được từ phương Tây.

Song, điều này cũng khuyến khích một số hacker không đủ thành thạo nhằm vào các mục tiêu mà họ không đủ khả năng xử lý. Có thể thấy gần đây một nhóm hacker đã bị bắt quả tang khi tìm cách xâm nhập mạng lưới an ninh cấp cao trong Nhà Trắng. Những hacker thiếu chuyên nghiệp này thường bị phát hiện, bắt giữ và truy tố.