Theo Lực lượng Quốc phòng Israel (IDF), các thành viên của phong trào vũ trang Hamas đang đóng giả là những cô gái tuổi teen trên Facebook, Instagram và Telegram, để tiếp cận các binh sĩ Israel trong nỗ lực lừa các nạn nhân cài đặt một số ứng dụng độc hại vào điện thoại thông minh của họ.

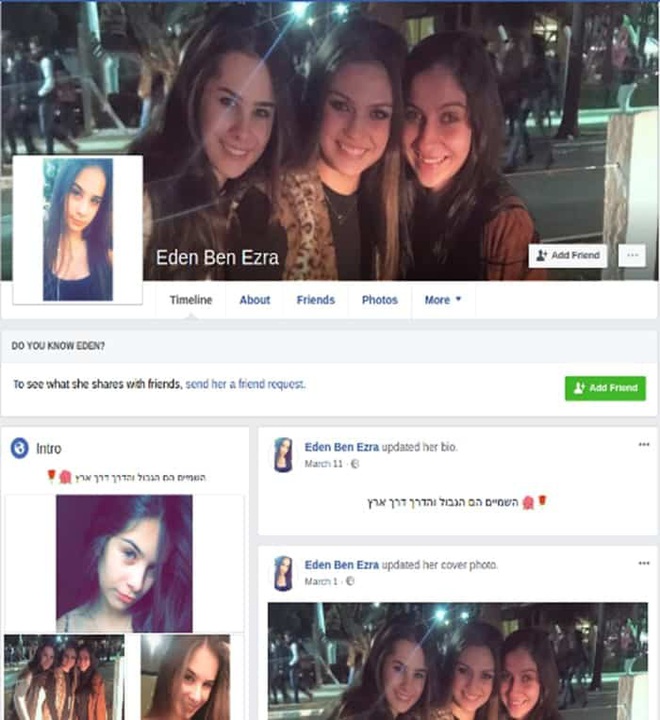

Người phát ngôn của IDF, Thiếu tướng Hedy Silberman nói rằng bộ phận tình báo của lực lượng này đã xác định được 6 tài khoản truyền thông xã hội được Hamas sử dụng để tiếp cận binh lính, có tên lần lượt là Sarah Orlova, Maria Jacobova, Eden Ben Ezra, Noa Danon, Yael Azoulay và Rebecca Aboxis. Tất nhiên, những người phụ nữ trên hình ảnh avatar của các tài khoản này rất có thể không biết rằng hình ảnh của mình đã được sử dụng theo cách này.

Hình ảnh đại diện của tài khoản giả đều chọn từ các cô gái có gương mặt đẹp và ngoại hình nóng bỏng.

Theo Silberman, nhiều nhân vật giả mạo thể hiện mình là người nhập cư gần đây vào Israel, do đó nên không nói chuẩn tiếng Hebrew - ngôn ngữ chính của Israel. Mục đích của các cuộc tấn công là lừa những người lính cài đặt ba ứng dụng giống Snapchat, có tên là "Catch & See", "ZatuApp" và "GrixyApp". Chúng được giới thiệu là cho phép người dùng chia sẻ hình ảnh trong một khoảng thời gian ngắn trước khi nó được xóa đi vì tính bảo mật.

Đối tượng nhắm tới của các đối tượng này là những người lính Israel trẻ tuổi, có thể muốn dùng thử để được trò chuyện và chia sẻ hình ảnh riêng tư với một cô gái tuổi teen, có dáng người nóng bỏng và có tình cảm đặc biệt với những những người đàn ông mặc quân phục.

Các tài khoản giả có rất ít thông tin và chỉ chọn lựa đối tượng mục tiêu để kết bạn.

Những ứng dụng trên không có sẵn trong các cửa hàng ứng dụng, chỉ có thể tải qua đường dẫn và sẽ xuất hiện lỗi sau khi cài đặt. Nhưng đó chỉ là bề ngoài vì trên thực tế, một phần mềm gián điệp đã được cài đặt bí mật vào smartphone của nạn nhân. Nó cho phép Hamas có thể kiểm soát từ xa các thiết bị này. Ví dụ như tự động chụp ảnh, truy cập tệp, đánh cắp tin nhắn SMS, sổ địa chỉ và chia sẻ vị trí GPS của thiết bị.

IDF nói rằng họ đã "gỡ bỏ cơ sở hạ tầng" được Hamas sử dụng để kiểm soát các thiết bị bị nhiễm mã độc. Đơn vị này cũng không chia sẻ bất kỳ thông tin nào về việc liệu họ có sử dụng cùng một kỹ thuật đã được sử dụng vào tháng 5/2019, để tìm ra một tòa nhà được cho là của tin tặc Hamas trong một cuộc không kích hay không.

Các phần mềm gián điệp đều được dẫn nguồn từ trang web thay vì cửa hàng ứng dụng của Google, Apple.

Và trên thực tế, đây không phải là lần đầu tiên những người lính Israel nhắm mục tiêu bằng phần mềm gián điệp từ phía Hamas. Một cuộc tấn công theo cách tương tự đã được báo cáo vào năm 2017. Động thái chia sẻ thông tin lần này của IDF dường như cũng mang hy vọng rằng các binh sĩ của mình sẽ cẩn thận hơn trong tương lai, về việc tham gia mạng xã hội và làm quen với người lạ trên đó.

Tham khảo grahamcluley