D-Link thừa nhận lỗ hổng backdoor

Trên thiết bị modem thường có các cổng dịch vụ chính thức, được xem là "cổng chính" để truy cập vào giao diện điều khiển của thiết bị đó thông qua user và mật khẩu. Còn backdoor (tức cổng hậu, cổng sau) là một đường khác để có thể truy cập vào, mà không cần đi qua cổng chính. Các backdoor này được kẻ tấn công cài cắm sau khi đã chiếm được quyền điều khiển, nhằm mục đích có thể truy cập trở lại vào lần sau.

Mới đây, nhà sản xuất thiết bị mạng khổng lồ D-Link của Trung Quốc đã thừa nhận có lỗ hổng backdoor nghiêm trọng trong các sản phẩm modem của họ và cam kết sẽ sửa chữa.

Lỗ hổng này được phát hiện bởi nhà nghiên cứu Craig Heffne. Khi duyệt qua các thành phần của bản cập nhật phần mềm cho modem, ông nhận ra rằng: có một chuỗi ký tự mà kẻ tấn công có thể khai thác để đăng nhập vào bảng điều khiển với quyền cao nhất, thay đổi mật khẩu, vô hiệu hóa mã hóa, cắt đứt tín hiệu không dây và làm bất ký việc gì khác.

Những kẻ tấn công có thể dễ dàng ngăn chặn người dùng truy cập đến modem hay bộ định tuyến bằng cách thay đổi mật khẩu truy cập bản điều khiển. Hacker cũng có thể sử dụng lỗ hổng này để xây dựng mạng botnet.

Các thiết bị mạng Trung Quốc chiếm số lượng lớn ở Việt Nam.

D-Link nói: họ đã thấy lỗ hổng bảo mật và đang tiến hành sửa chữa nhưng không may, đây không phải là một bản cập nhật như hệ điều hành Windows hay Mac - nơi mà Microsoft và Apple có thể hỏi bạn có muốn cập nhật hay không hoặc một số trường hợp chỉ cần cài đặt tự động. Cập nhật phần mềm cho modem yêu cầu bạn phải đi đến trang web của nhà sản xuất để tải phiên bản mới nhất phù hợp với thiết bị của bạn, sau đó vào giao diện điều khiển của thiết bị đó mới update được.

Quá trình cập nhật sẽ diễn ra rất dài và phức tạp, đa phần người sử dụng không biết cách truy cập vào giao diện điều khiển của thiết bị.

Nhà nghiên cứu Craig này nhấn mạnh: Các sản phẩm bị ảnh hưởng của D-Link như DIR-100, DIR-120, DI-624S, DI-524UP, DI-604S, DI-604UP, DI-604 +, và các bộ định tuyến TM-G5240.

D-Link cho biết: Các bản vá và sửa lỗi sẽ được hoàn thành vào cuối tháng 10, vì vậy, chúng ta không thể làm gì cho tới khi bản vá mới ra đời. Các chuyên gia bảo mật khuyên những người dùng đảm bảo rằng mạng không dây của họ đã được kích hoạt WPA2 và sử dụng mật khẩu ngẫu nhiên.

Rõ ràng luôn có một câu hỏi đặt ra là: Tại sao một backdoor nghiêm trọng như thế lại có thể tồn tại? Có rất nhiều các thiết bị modem, route của các hãng D-Link, Tenda, TP-Link đã được bán ra trước khi lỗ hổng được phát hiện.

Có thể, nó đã được nhà sản xuất cố ý đặt trong sản phẩm của họ để cung cấp hỗ trợ từ xa cho việc gỡ rối.

Tránh việc sử dụng các router Trung Quốc

Trong nghiên cứu của mình với tựa đề “From China, With Love”, Craig Heffne tiết lộ rằng: không chỉ D-Link đặt backdoor trong các sản phẩm của mình mà nhà sản xuất thiết bị mạng Trung Quốc Tenda techology cũng đã cho backdoor vào các bộ định tuyến mà họ sản xuất. Một số bộ định tuyến dễ bị tổn thương như Tenda W302R và Tenda W330R.

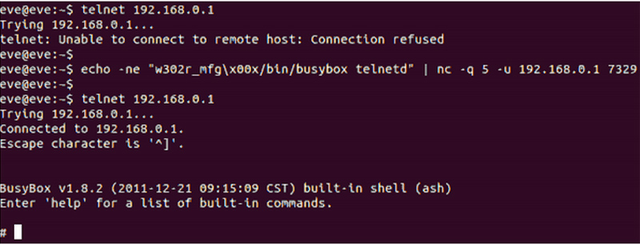

Chỉ cần một request được sử dụng đúng cách, hacker có thể truy cập với quyền root một cách dễ dàng.

Các modem Tenda sử dụng một dịch vụ tên là MfdThead có tác dụng lắng nghe các gói tin đi vào và thực hiện lệnh. Chỉ cần kẻ tấn công chạy một lệnh telnet sau trên cổng UDP 7329 là có thể truy cập vào modem với quyền cao nhất.

Ông Nguyễn Việt Hùng, GĐ VCloud của VC Corp – công ty dẫn đầu trong lĩnh vực truyền thông – internet nhận xét: Lỗ hổng này có mức độ nguy hiểm rất cao vì các backdoor này tạo điều kiện cho người ngoài truy cập vào mạng máy tính của công ty, tổ chức. Thử tưởng tượng tất cả những việc chúng ta làm trên internet đều bị kiểm soát đặc biệt là những cơ quan có thông tin nhạy cảm đang sử dụng các dòng sản phẩm xuất xứ từ Trung Quốc.

“Không chỉ thông tin bị đánh cắp, hacker có thể sử dụng ngay chính mạng của người dùng biến nó thành zombile tạo ra mạng botnet rồi chuyển hướng tấn công vào mục tiêu nào đó. Ví dụ như báo điện tử Dantri đợt tấn công DDOS vừa qua (Tấn công từ chối dịch vụ bằng cách tăng lương truy cập vào một mục tiêu nào đó khiến hệ thống quá tải và không có khả năng phục vụ)” – ông Hùng nhấn mạnh.

Ở Việt Nam, phần lớn người dùng đang sử dụng các sản phẩm “made by china” và kiến thức về bảo mật còn rất hạn chế. Ngoài các dòng sản phẩm như trên đã nói, các nhà nghiên cứu bảo mật đã tìm ra các chuỗi cho phép truy cập trái phép vào modem, với những sản phẩm còn lại, việc bị gắn backdoor là rất cao.

“Nói đơn giản nếu mạng nào đang sử dụng modem xuất xứ từ TQ có nghĩa sẽ bị kiểm soát bất cứ lúc nào” – ông Hùng lưu ý.

Với mức độ nguy hiểm lớn như vậy, ông Nguyễn Hồng Phúc, chuyên gia của diễn đàn an ninh mạng HVA khuyến cáo mọi người dùng: Nên tránh việc sử dụng các router Trung Quốc cho các mạng thông tin nhạy cảm, cần bảo mật cao, cũng như tránh để các router này trực tiếp phơi ra ngoài internet. Đặc biệt là trong các cơ quan nhà nước, nếu các loại router này được sử dụng thì việc bị thu thập, nghe lén bí mật nhà nước là chuyện có khả năng xảy ra rất cao.

Để ngăn chặn lỗ hổng này, theo ông Phúc, hiện có 2 giải pháp tương đối: Thứ nhất là thay router của các hãng khác uy tín hơn. Thứ hai, các kỹ sư của của cơ quan, tổ chức, công ty thực hiện thay đổi firmware của các hãng này bằng các firmware của bên thứ ba như dd-wrt hay open-wrt firmware. Các firmware của bên thứ 3 này là các firmware mã nguồn mở (opensource) được tạo ra bởi các kỹ sư phương Tây nên có đôi phần an toàn hơn.

Tại VC Corp, sau khi thử nghiệm, công ty này đã có một số biện pháp để giảm thiểu nguy cơ trên, đó là: Sử dụng thuật toán mã hóa mạnh như WPA2; Đảm bảo vô hiệu hóa việc truy cập vào giao diện điều khiển của modem từ xa; Cập nhật ngay bản vá mới mà ở đó D-Link cam kết sửa chữa lỗi backdoor, theo dự kiến sẽ ra vào cuối tháng 10/2013.